Zabezpieczenia kont VoIP: Różnice pomiędzy wersjami

(→Zabezpieczenia) |

|||

| (Nie pokazano 3 pośrednich wersji utworzonych przez tego samego użytkownika) | |||

| Linia 3: | Linia 3: | ||

=Włamanie poprzez ConfigMAN= | =Włamanie poprzez ConfigMAN= | ||

Podstawowym błędem jest pozostawienie centrali zabezpieczonej hasłami fabrycznymi, bądź hasłami nazywanymi potocznie "banalnym" do których zalicza się takie jak 1234 1111 qazwsx dupa czy równie trywialne. Niezależnie od tego czy dostęp do konfiguracji jest przez Internet czy przez modem. Należy pamiętać, że dla osób zaznajomionych z zagadnieniami telkomunikacyjnymi rozpoznanie typu centrali po dodzwonieniu się na infolinię czy DISA nie stanowi większego problemu. Co prawda możemy liczyć na zadziałanie blokady anty hakerskiej po podaniu trzykrotnie błędnego hasła, lecz prawdopodobieństwo złamania hasła jest duże.<br> | Podstawowym błędem jest pozostawienie centrali zabezpieczonej hasłami fabrycznymi, bądź hasłami nazywanymi potocznie "banalnym" do których zalicza się takie jak 1234 1111 qazwsx dupa czy równie trywialne. Niezależnie od tego czy dostęp do konfiguracji jest przez Internet czy przez modem. Należy pamiętać, że dla osób zaznajomionych z zagadnieniami telkomunikacyjnymi rozpoznanie typu centrali po dodzwonieniu się na infolinię czy DISA nie stanowi większego problemu. Co prawda możemy liczyć na zadziałanie blokady anty hakerskiej po podaniu trzykrotnie błędnego hasła, lecz prawdopodobieństwo złamania hasła jest duże.<br> | ||

| − | Pozostawienie zaś centrali dostępnej przez Internet z hasłami domyślnymi stanowi wprost zaproszenie dla hakerów. Podejrzenie haseł abonentów VoIP jak i haseł translacji zalogowanych do operatora VoIP nie stanowi wówczas problemu, i można wykorzystać je w dowolnym celu. | + | Pozostawienie zaś centrali dostępnej przez Internet z hasłami domyślnymi stanowi wprost zaproszenie dla hakerów. Podejrzenie haseł abonentów VoIP jak i haseł translacji zalogowanych do operatora VoIP nie stanowi wówczas problemu, i można wykorzystać je w dowolnym celu.<br> |

| + | Dodać jednak należy że włamanie takie mogłoby być dokonane jedynie przez osobę posiadającą oprogramowanie ConfigMAN oraz dostęp autoryzowany do serwera Keeper, więc liczba osób mających możliwość dokonania tego typu ataku jest stosunkowo mała, a już na pewno nie ma możliwości włamania przez robota skanującego. | ||

| + | |||

=Włamanie poprzez atak na system= | =Włamanie poprzez atak na system= | ||

Ataki na system są najbardziej popularnym sposobem włamania, i stosunkowo najprostszym. W Internecie znaleźć można gotowe programy zwane również robotami mające za zadanie wyszukiwanie portów VoIP i łamanie ich loginów i haseł. Należy zdać sobie sprawę, że przed najbardziej zaawansowanymi obrona jest bardzo trudna, ale można sprawić, że nawet udane włamanie okaże się bezcelowe. Zasada działania takiego programu w uproszczeniu wygląda w sposób następujący: | Ataki na system są najbardziej popularnym sposobem włamania, i stosunkowo najprostszym. W Internecie znaleźć można gotowe programy zwane również robotami mające za zadanie wyszukiwanie portów VoIP i łamanie ich loginów i haseł. Należy zdać sobie sprawę, że przed najbardziej zaawansowanymi obrona jest bardzo trudna, ale można sprawić, że nawet udane włamanie okaże się bezcelowe. Zasada działania takiego programu w uproszczeniu wygląda w sposób następujący: | ||

| Linia 31: | Linia 33: | ||

==Ograniczanie uprawnień== | ==Ograniczanie uprawnień== | ||

Przy powoływaniu konta VoIP należy rozważyć czy konieczne jest aby konto to miało uprawnienia międzynarodowe. <br> | Przy powoływaniu konta VoIP należy rozważyć czy konieczne jest aby konto to miało uprawnienia międzynarodowe. <br> | ||

| − | {{ | + | {{uwaga|'''Praktycznie wszystkie kradzieże polegają na generowaniu połączeń międzynarodowych'''}} |

==Limity kwotowe - miesięczne== | ==Limity kwotowe - miesięczne== | ||

| Linia 51: | Linia 53: | ||

=Warunki działania zabezpieczeń= | =Warunki działania zabezpieczeń= | ||

Podstawowym warunkiem działania zabezpieczeń opartych na limitach kwotowych jest naliczanie kosztów za połączenia w centrali. <r> | Podstawowym warunkiem działania zabezpieczeń opartych na limitach kwotowych jest naliczanie kosztów za połączenia w centrali. <r> | ||

| − | {{ | + | {{uwaga| Aby koszty były naliczane ruch wychodzący '''musi'' być realizowany przez LCR |

Skierowanie z arkusza Ruch Wychodzący/Krótkie Numery bezpośrednio na listę wiązkę czy translację nie powoduje naliczania kosztów}} | Skierowanie z arkusza Ruch Wychodzący/Krótkie Numery bezpośrednio na listę wiązkę czy translację nie powoduje naliczania kosztów}} | ||

| Linia 58: | Linia 60: | ||

Przykładowy wygląd tego arkusza ilustruje poniższy obrazek | Przykładowy wygląd tego arkusza ilustruje poniższy obrazek | ||

<center>[[Plik:LCR opłaty.png]]</center> | <center>[[Plik:LCR opłaty.png]]</center> | ||

| − | {{ | + | {{uwaga| Jeśli kwoty opłat za połączenie nie będą wypełnione wówczas cały system ochrony w oparciu o limity kwotowe nie działa.}} |

Pamiętaj o uzupełnianiu opłat po dodaniu nowego wpisu do arkusza Ruch Wychodzący/LCR/Ustawienia glówne | Pamiętaj o uzupełnianiu opłat po dodaniu nowego wpisu do arkusza Ruch Wychodzący/LCR/Ustawienia glówne | ||

Aktualna wersja na dzień 14:32, 25 mar 2014

Spis treści

Wstęp

Bardzo trudno jest obronić się przed włamaniem na konto wewnętrznego abonenta VoIP jeśli hakerzy użyją do tego celu specjalizowanych narzędzi. Istnieją jednak proste i skuteczne sposoby aby nie dopuścić do powstania strat finansowych, a w najgorszym przypadku do ich zminimalizowania. Istnieją dwa potencjalne miejsca włamania do systemu telekomunikacyjnego.

Włamanie poprzez ConfigMAN

Podstawowym błędem jest pozostawienie centrali zabezpieczonej hasłami fabrycznymi, bądź hasłami nazywanymi potocznie "banalnym" do których zalicza się takie jak 1234 1111 qazwsx dupa czy równie trywialne. Niezależnie od tego czy dostęp do konfiguracji jest przez Internet czy przez modem. Należy pamiętać, że dla osób zaznajomionych z zagadnieniami telkomunikacyjnymi rozpoznanie typu centrali po dodzwonieniu się na infolinię czy DISA nie stanowi większego problemu. Co prawda możemy liczyć na zadziałanie blokady anty hakerskiej po podaniu trzykrotnie błędnego hasła, lecz prawdopodobieństwo złamania hasła jest duże.

Pozostawienie zaś centrali dostępnej przez Internet z hasłami domyślnymi stanowi wprost zaproszenie dla hakerów. Podejrzenie haseł abonentów VoIP jak i haseł translacji zalogowanych do operatora VoIP nie stanowi wówczas problemu, i można wykorzystać je w dowolnym celu.

Dodać jednak należy że włamanie takie mogłoby być dokonane jedynie przez osobę posiadającą oprogramowanie ConfigMAN oraz dostęp autoryzowany do serwera Keeper, więc liczba osób mających możliwość dokonania tego typu ataku jest stosunkowo mała, a już na pewno nie ma możliwości włamania przez robota skanującego.

Włamanie poprzez atak na system

Ataki na system są najbardziej popularnym sposobem włamania, i stosunkowo najprostszym. W Internecie znaleźć można gotowe programy zwane również robotami mające za zadanie wyszukiwanie portów VoIP i łamanie ich loginów i haseł. Należy zdać sobie sprawę, że przed najbardziej zaawansowanymi obrona jest bardzo trudna, ale można sprawić, że nawet udane włamanie okaże się bezcelowe. Zasada działania takiego programu w uproszczeniu wygląda w sposób następujący:

- Robot przeszukuje losowo adresy IP w całej sieci. Zazwyczaj skupia się na porcie 5060 jako podstawowym porcie SIP

- Jeśli uzyska w czasie skanowania zadowalającą odpowiedź, czyli znajdzie port SIP rozpoczyna próbę złamania loginu i hasła.

- Roboty takie posiadają bogatą bazę standardowych loginów używanych przez klientów VoIP, a także olbrzymią bazę standardowych haseł.

Włamanie do konta SIP może nastąpić praktycznie z dowolnego miejsca na świecie, dlatego też nie ma większego sensu rejestrowanie z jakiego adresu nastąpiło włamanie. Jeśli nastąpi to z Korei, Chin czy Australii nasze możliwości egzekwowania roszczeń praktycznie nie istnieją.

Pamiętać należy, że mamy do czynienia z robotem, który nie wziął nas na cel specjalnie, nie myśli, działa w sposób w jaki został zaprogramowany. Celem ataku może więc stać się każdy system VoIP, i dlatego należy pamiętać o przestrzeganiu podstawowych reguł zabezpieczeń, które opisano poniżej.

Zabezpieczenia

Podstawowym i najważniejszym sposobem zabezpieczenia systemu jest używanie skomplikowanych haseł. W systemach VoIP bardzo często loginy są numerami telefonów co powoduje, że główny ciężar obrony przed robotami spoczywa na odpowiednio skomplikowanym haśle.

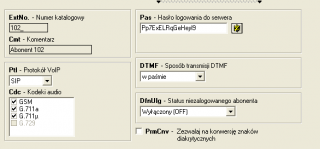

Użycie banalnego hasła powoduje, że robot jest w stanie złamać je w ciągu kilku minut.Dlatego warto zabezpieczać konta SIP przy pomocy generatora haseł wbudowanego w programie ConfigMAN tak jak podano to na przykładzie poniżej:

Hasło do konta VoIP

Użycie hasła wygenerowanego w sposób losowy zabezpiecza system w sposób niezwykle skuteczny co można udowodnić matematycznie.Jeśli założymy że atakujący robot będzie próbował wysyłać coraz to inne hasło 1000 razy na sekundę to:

- Hasło wpisane w sposób słownikowy

Jeśli założymy że podstawowych słów w danym języku jest około 10 000 to złamanie prostego hasła słownikowego zajmie robotowi zaledwie 10 sekund!!

Wynik ten poprawi się jeśli użyjemy hasła wielowyrazowego. Ale i tak metoda ta nie jest bezpieczna.

- Hasło wpisane z generatora

Generator tworzy hasło w którym użyte są duże i małe litery, oraz cyfry. Kombinacja powstaje w sposób losowy i nie ma żadnego związku ze słownikiem. Dlatego złamanie takiego hasła w przypadku częstotliwości prób jak wyżej zajmie:

- Ilość kombinacji z wielkości liter oraz cyfr wynosi 6316

- Z uwzględnieniem 16 znaków w haśle ilość kombinacji wynosi 6 * 1028

- W takim przypadku złamanie hasła zajmie 1018 lat !!!

Powyższe jest prawdziwe pod warunkiem że robot od razu zacznie szukać 16 znakowego hasła. W innych przypadkach okres ten jeszcze się wydłuży.

Pamiętajmy, że atak wykonywany jest przez automat.Jeśli napotka na duży problem porzuci działanie. Zależy mu na złamaniu jakiegokolwiek hasła niekoniecznie naszego. Jeśli nasze będzie zbyt trudne poszuka łatwiejszego w innej lokalizacji.

Ograniczanie uprawnień

Przy powoływaniu konta VoIP należy rozważyć czy konieczne jest aby konto to miało uprawnienia międzynarodowe.

|

Limity kwotowe - miesięczne

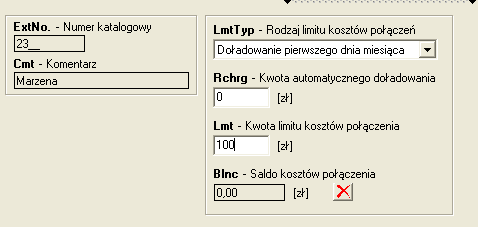

Jeśli abonent VoIP powinien mieć uprawnienia do połączeń międzynarodowych istnieje możliwość zminimalizowania strat w przypadku włamania. Jedną z metod jest ustawienie abonentowi limitu kwotowego na połączenia. Limit taki ustawiamy w arkuszu Abonenci/Opłaty. Przykładowy limit abonenta może wyglądać następująco:

Przy takich ustawieniach abonent posiada stałą kwotę na połączenia, odnawianą automatycznie pierwszego dnia miesiąca. Nie wykorzystane kwoty nie sumują się. Limit ten może być ustawiany i odnawiany w następujący sposób:

- Codziennie

- Co tydzień

- Co miesiąc

Limity kwotowe - doładowania

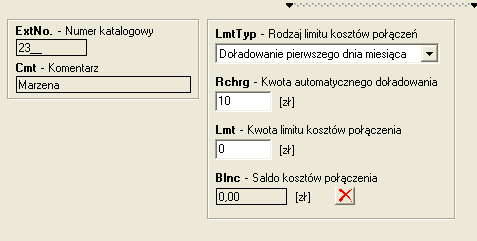

Możemy również ustawić abonentowi inną opcję limitów gdzie niewykorzystane kwoty przechodzą na następny okres. Wykonujemy to również w arkuszu Abonenci/Opłaty.

Uzupełnienie kwoty na połączenia może odbywać się co następujący okres:

- Codziennie

- Co tydzień

- Co miesiąc

Niebezpieczeństwem tej metody jest to, że niewykorzystane kwoty przechodzą na kolejny okres, dzięki czemu z czasem może się tam uzbierać pokaźna kwota. Należy więc co pewien czas zerować saldo abonenta.

Warunki działania zabezpieczeń

Podstawowym warunkiem działania zabezpieczeń opartych na limitach kwotowych jest naliczanie kosztów za połączenia w centrali. <r>

|

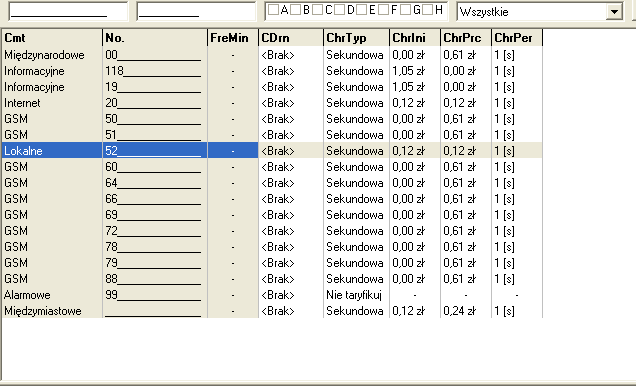

Wysokość opłat ustalana jest w arkuszu Ruch Wychodzący/LCR/Ustawienia Główne.

Przykładowy wygląd tego arkusza ilustruje poniższy obrazek

|

Pamiętaj o uzupełnianiu opłat po dodaniu nowego wpisu do arkusza Ruch Wychodzący/LCR/Ustawienia glówne